"MFA (Multi-Factor Authentication)" 은 사용자가 Azure 에 로그인할 때 추가적인 보안 단계를 요구하는 인증 방식입니다. ID / Password 외 다른 인증 요소를 통해 계정을 보호하는 방법입니다.

ex) 스마트폰, 지문, 얼굴 인식, OTP

"OTP (One-Time Password)" 란 단 한번만 사용할 수 있는 비밀번호로, 보통 인증 앱이나 하드웨어 토큰을 통해 생성됩니다.

Azure MFA에서는 Token2와 같은 하드웨어 OTP 디바이스를 지원하여 사용자가 Microsoft Authenticator 같은 Application 이 아닌 OTP 디바이스에서 직접 코드를 받도록 설정할 수 있습니다.

TOKEN2 miniOTP-2-1

Azure MFA 에서 TOKEN2 OTP를 사용하기 위한 사전 요구사항 입니다.

1) Microsoft Entra ID P1 or P2 라이선스 필요

2) Token2에서 “secret key” 값 등록 및 생성

3) Token2의 CSV 파일 작성

“Token2” CSV 파일 준비

1) “Token2”에서 보낸 CSV 파일은 아래와 같은 구조이며, OTP를 사용할 UPN

계정 정보를 변경해야 합니다.

ex) upn, serial number, secret key, timeinterval, manufacturer, model

sichoi@coxfactor.onmicrosoft.com ,60234567,1234567890abcdef1234567890abcdef,30,Token2,c202

Azure에 TOKEN2 등록 및 활성화

TOKEN2 CSV 파일을 Azure에서 등록합니다.

1) Azure Portal > Microsoft Entra ID > 보안 > 다단계 인증 > “OATH 토큰”

2) 첨부파일 .csv 업로드를 진행합니다. (UPN 작성 확인)

Token2 활성화 (OTP에 나타나는 6자리 숫자를 입력합니다.)

1) “활성화”를 클릭합니다.

2) Token OTP에 나타나는 6자리 숫자를 입력합니다.

Token2 활성화 확인

1) OTP 6자리가 인증이 확인되면 활성화가 완료됩니다.

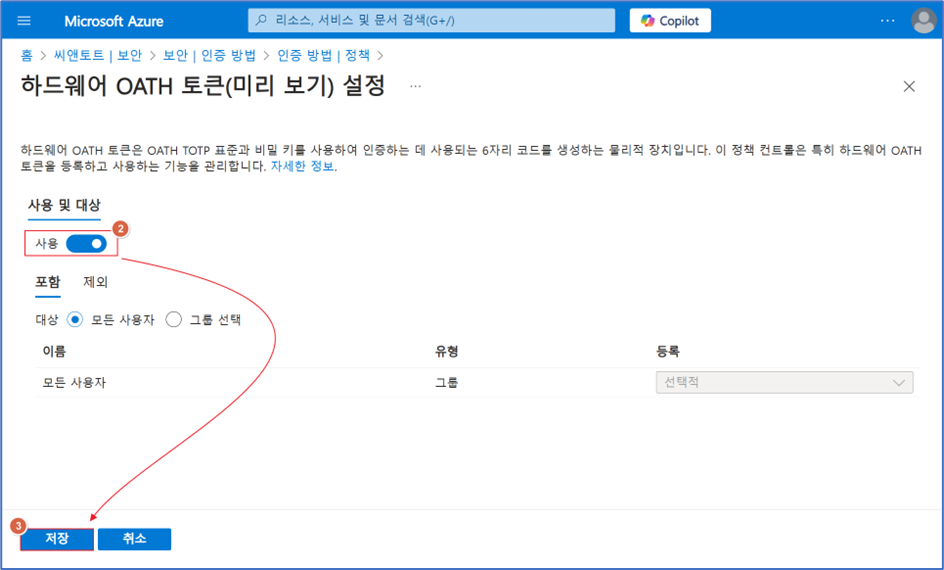

인증 방법 정책 “하드웨어 OATH 토큰 사용” 적용

TOKEN2 CSV 파일을 Azure에서 등록합니다.

1) Azure Portal > Microsoft Entra ID > 보안 > 인증 방법 > “정책”

2) 하드웨어 OATH 토큰(미리 보기) 사용하도록 설정을 진행합니다.

하드웨어 OATH 토큰 사용설정 및 대상자를 선택 후 저장합니다.

1) “사용 및 대상” 설정 후 “저장”을 클릭합니다.

OTP로 로그인 진행

1) Azure Login 진행 시 MFA 인증 코드 입력이 나타나고 Token2 OTP에 나타나는 6자리 코드를 입력 후 로그인 합니다.

'Azure > Azure Administrator' 카테고리의 다른 글

| [Azure Administrator] Windows 에 Azure CLI Install (Windows 11) #2 (1) | 2025.02.03 |

|---|---|

| [Azure Administrator] Visual Studio Code Install #1 (2) | 2025.02.03 |

| [Azure Administrator] Linux 에 Azure CLI Install (Ubuntu 24.04) #1 (36) | 2024.12.03 |

| [Azure Administrator] Azure Cloud Shell 시작 #2 (35) | 2024.12.02 |

| [Azure Administrator] Azure Cloud Shell 이란 ?? #1 (34) | 2024.12.02 |