"Azure Virtual Network(VNet)" 간 통신 구성 방식 중 많이 혼동되는 VNet Peering과 VNet-to-VNet VPN의 차이를 설명합니다.

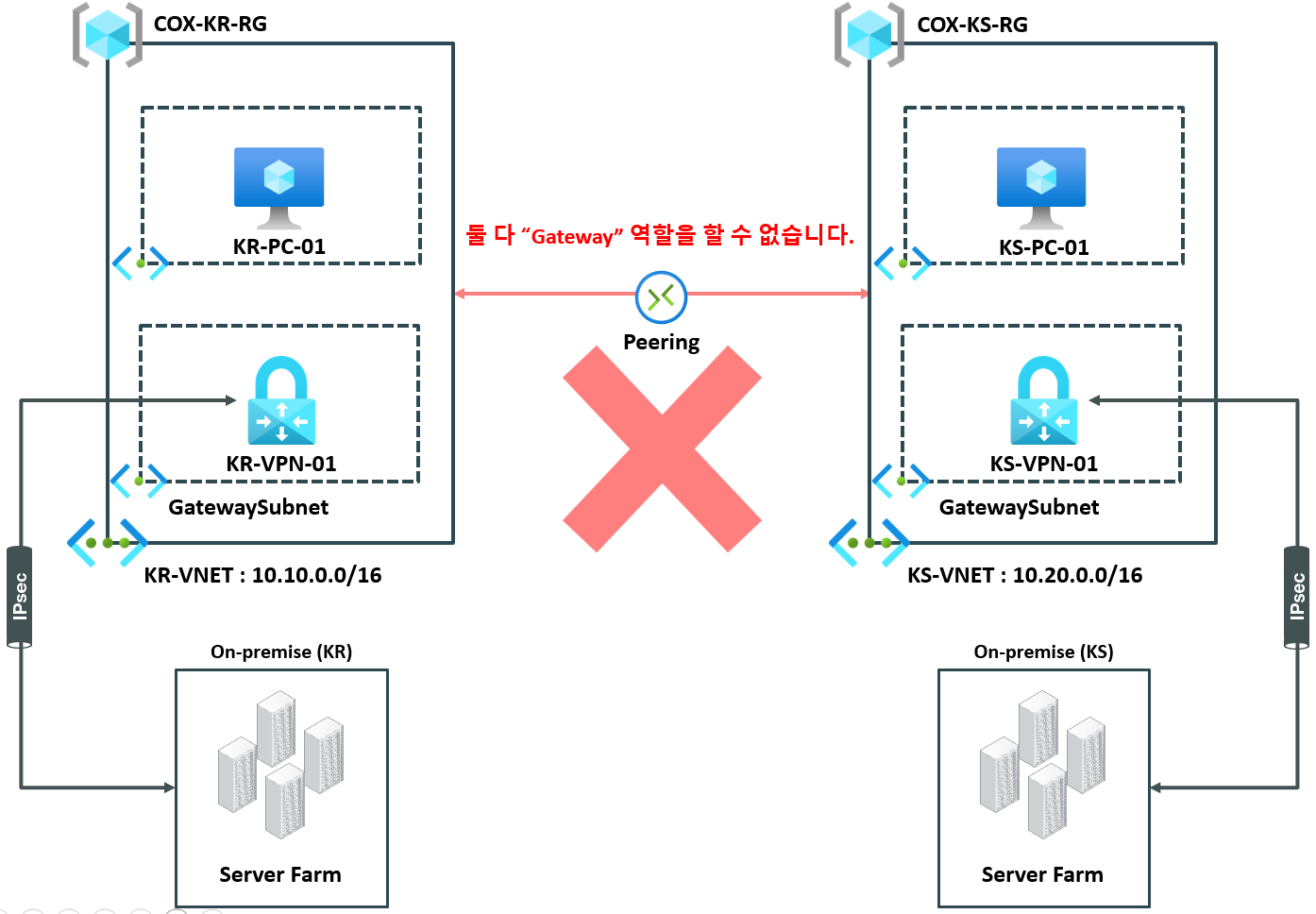

아래 그림은 COX-KR-RG와 COX-KS-RG 두 개의 리소스 그룹에 각각 가상 네트워크(VNet)를 구성한 환경입니다.

KR-1

KR-VNET (10.10.0.0/16)

VPN Gateway: KR-VPN-01

On-premises(KR) 환경과 Site-to-Site VPN 연결을 가정

KS-1

KS-VNET (10.20.0.0/16)

VPN Gateway: KS-VPN-01

On-premises(KS) 환경과 Site-to-Site VPN 연결을 가정

이와 같은 구성에서 많은 분들이 두 VNet 간 통신을 위해 VNet Peering을 먼저 고려하지만,

Azure에서는 두 VNet이 모두 VPN Gateway를 보유한 상태에서 Peering 연결을 통한 Gateway Transit을 지원하지 않습니다.

즉, 양쪽 VNet이 동시에 “Gateway” 역할을 수행하는 구조에서는 Peering 연결이 불가능합니다.

이 경우에는 "Peering 대신 VNet-to-VNet VPN 연결"을 구성해야 합니다.

VNet-to-VNet VPN은 각 VPN Gateway의 공인 IP(Public IP) 를 통해 IPsec 터널을 형성하며,

이를 통해 두 네트워크 간 암호화된 안전한 통신이 가능합니다.

또한, 서로 다른 리전이나 On-premises 환경이 포함된 하이브리드 네트워크 구성에도 유용하게 활용됩니다.

- Peering (X)

- VNet-to-VNet (O)

두 VNet이 모두 VPN Gateway를 보유할 경우 Peering을 통한 Gateway Transit이 불가능합니다.

즉, Peering 연결 시 한쪽만 Gateway 역할을 할 수 있으며

양쪽 모두 “Gateway를 통한 트래픽 라우팅”을 설정할 수 없습니다.

그래서 아래와 같이 두 Gateway가 있는 상태에서 Peering 연결을 시도하면 실패하게 됩니다.

둘 다 "Gateway" 역할을 할 수 없습니다.

이것이 바로 Peering 구조에서 흔히 발생하는 오류 포인트입니다.

Next > VNet-to-VNet 설정

'Azure > Azure Network' 카테고리의 다른 글

| [Azure Network] Azure Front Door 란? #1 (0) | 2026.02.09 |

|---|---|

| [Azure Network] Azure VNet-to-VNet(VPN Gateway) 구성 #2 (0) | 2025.10.17 |

| [Azure Network] Azure Load Balancer의 Outbound Rules(SNAT) #4 (0) | 2025.07.14 |

| [Azure Network] Azure Load Balancer의 Inbound NAT 규칙 #3 (2) | 2025.07.09 |

| [Azure Network] Azure Load Balancer 배포하기 #2 (4) | 2025.07.09 |